Применения

Хотя квантовая криптография является достаточно технологически зрелой и в коммерческом плане она уже довольствуется небольшой нишей рынка, перспективы широкого внедрения остаются неясными. С одной стороны классические криптографические системы, основанные на вычислительной сложности, достаточно хороши и удобны: хорошо проработанные, дешёвые, они способны работать на высокой пропускной способности сквозь неограниченное расстояние. Но как мы обсуждали во введении, их безопасность негарантирована против будущих успехов в криптоанализе (и строго говоря она даже не гарантирована сегодня), но их удобство практически непревзойдённое. Если и может быть так, что некоторые из них потерпят крах, то это будет не первым историческим примером, когда лёгкость использования предпочитается более строгой безопасности [18].

С другой стороны, линия квантового согласования ключа ограничена по расстоянию и пропускной способности и в настоящее время является сравнительно дорогостоящей в установке. Фактически, отправка доверенного лица-курьера, доставляющего жёсткий диск, заполненный случайными числами, предоставит больший ключ, чем тот, который может быть согласован за всё время существования линии квантового распределения ключей. Следует отметить, что линия квантового согласования ключа также требует короткого начального ключа для начальной аутентификации, так что доверенный курьер потребуется так или иначе. Однако, возможность неограниченного выращивания ключа из короткого ключа аутентификации позволяет хорошо масштабировать сеть среди множества пользователей, в то время как сценарий с распространением жёсткого диска быстро потребует нереалистичных значений ёмкости [11].

Коммерческие системы с двойным согласованием ключа

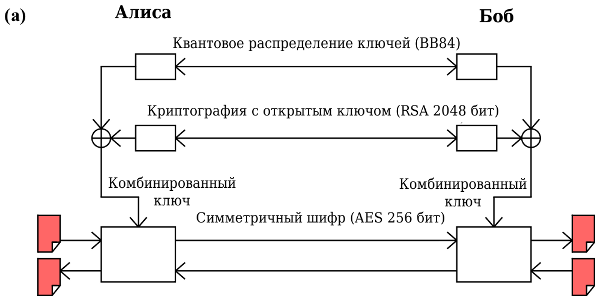

В существующих коммерческих системах квантовое распределение ключей используется как дополнительный уровень безопасности поверх классической системы распространения ключей и шифрования, см. рис. 6. Ключи, получаемые в результате квантового распределения ключей, комбинируются с ключами, рассылаемыми посредством криптографии с открытым ключом, за счёт шифрования ключа одноразовым блокнотом (операцией "исключающее ИЛИ"). Получающийся в результате комбинированный ключ является столь же безопасным, как наиболее сильный из двух исходных ключей. Таким образом, для прослушивания зашифрованного комбинированным ключом, противнику потребуется взломать как криптографию с открытым ключом, так и квантовое распределение ключей. Такой комбинированный ключ изменяется несколько раз в секунду и использует высокопроизводительный симметричный шифр для шифрования широкополосной линии сетевой связи.

Хотя никакой шифр, использующий ключ, более короткий чем шифруемое сообщение, не является безусловно безопасным, такая архитектура продиктована лёгкостью внедрения в существующие сети. Пользователи, которым приходится иметь дело с классической криптографией, могут шифровать гигабитные сетевые линии. Но зато стойкость симметричного шифра AES повышается, поскольку ключ часто меняется и таким образом меньше шифртекста становится доступным для криптоанализа.

Система имеет опциональную возможность обеспечивать шифрование для пользователей в режиме одноразового блокнота. В коммерчески доступных модулях генерация ключа для такого шифрования одноразовым блокнотом не быстрее нескольких кбит/с, однако лабораторные прототипы демонстрировали до 1Мбит/с по 50 км оптоволокну [4].

Рис. 6: Винтажная схема квантовой криптографии (2010 год). а) Схема двойного согласования ключей. Два секретных ключа передаются независимо посредством квантовой криптографии и криптографии с открытым ключом, затем объединяются по модулю 2 ("ксорятся" — X-ored) вместе. Получающийся ключ используется в симметричном шифре для шифрования сетевого трафика. б) Сетевой узел с оборудованием квантового распространения ключа в стандартной 19-дюймовой серверной стойке. Квантовые ключи генерируются между этим узлом и двумя другими узлами с использованием модуля ID Quantique Vectis, затем передаются на классическое оборудование, которое шифрует весь сетевой трафик между удалёнными узлами. Этот узел был частью испытательного стенда сети SwissQuantum в Женеве, который непрерывно работал в течении года (см. http://swissquantum.idquantique.com/).

Сети квантового распространения ключей

Для увеличения количества пользователей и преодоления ограничения на расстояние возможно два типа сетей: с доверенными и недоверенными узлами. Сеть с доверенными узлами содержит линии квантового распространения ключей между узлами в режиме точка-точка. Как только два пользователя хотят согласовать совместный ключ, они находят путь через промежуточные узлы, затем один пользователь посылает ключ другому пользователю через цепочку шифрования одноразовым блокнотом всех промежуточных узлов, используя ключи, сгенерирированные для каждого соединения точка-точка для всего пути. Такой вид сети был продемонстрирован в некоторых городских районах [8,13].

Сеть из недоверенных узлов может использовать оптические переключатели (свитчи) для создания непрерываемого оптического канала между конечными пользователями. Это является реалистичным при современной технологии, но оптические свитчи не увеличивают расстояние передачи и таким образом могут быть использованы только в географически компактных сетях. Альтернативная идея состоит в использовании т.н. квантовых репитеров на недоверяемых узлах, что в теории увеличивает дистанцию далеко за 250 км предел. Однако, квантовые репитеры продолжают оставаться технологией будущего. Конфигурация сети с недоверяемыми узлами может реализовать полный потенциал квантовой криптографии и таким образом обеспечить решительное преимущество перед использованием доверенных курьеров и других методов распределения ключа. Например, каждый пользователь может получить и сохранить только начальные аутентификационные ключи для каждого другого сетевого пользователя и затем вырастить ключевой материал до больших значений с любым пользователем по мере потребности.

Назад | Оглавление | Дальше