28.07 // Ubic: Google Glass для криптографии

Очки с дисплеем Google Glass позволяют отслеживать происходящее вокруг пользователя на камеру, обрабатывать и выводить на встроенный дисплей информацию, которая дополняет текущую реальность. К сожалению, компания Google сделала свою разработку достаточно закрытой и способствующей слежке за пользователем: данные с пользовательского устройства передаются через интернет и обрабатываются на серверах Google.

Однако, само по себе устройство использует операционную систему Android, что позволяет создавать прототипы независимых разработок. Одну из таких разработок под названием Ubic представили Марк Симкин, Доминик Шрёдер (университет Саарланда, Саарбрюкен, Германия), Андреас Буллинг и Марио Фритц (институт информатики общества Макса Планка, Саарбрюкен, Германия). Их идея состоит в реализации возможности информационного взаимодействия пользователя с устройствами и объектами окружающего мира на основе криптографических протоколов.

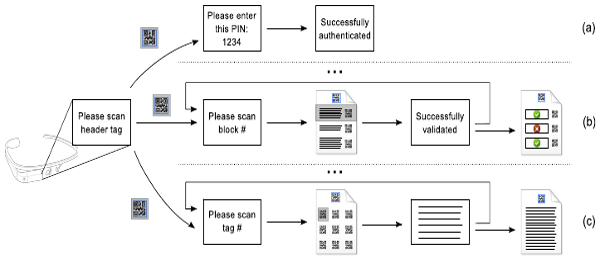

Три основных применения системы Ubic выглядят так:

- Аутентификация. Пользователь вводит свой идентификатор во внешнее устройство, наблюдает QR-код на дисплее внешнего терминала этого устройства (например на банкомате), Ubic считывает этот код, проверяет электронную подпись и другие параметры информации из кода (метку времени, GPS-координаты, корректно перешифрованный пользовательский идентификатор), устанавливает шифрованный канал запроса-ответа. Это позволяет пользователю ввести в систему одноразовый пароль, который вычисляется и высвечивается на дисплее в его очках. Процесс ввода такого пароля не имеет смысла подсматривать или как-либо иначе перехватывать противнику, так как пароль одноразовый. Протокол также исключает использование атак человека посредине, подставных и злонамеренных устройств.

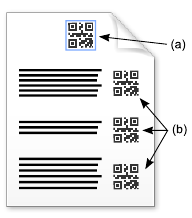

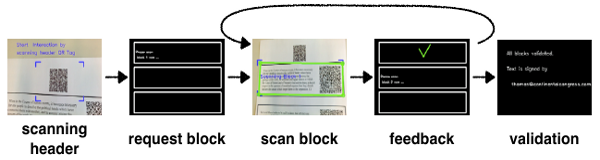

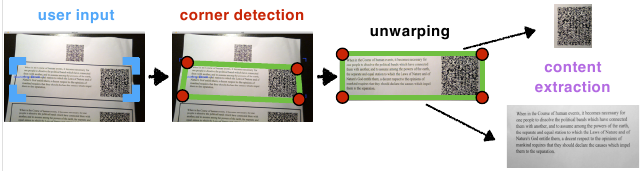

- Проверка подлинности контента. Пользователь может проверить электронные подписи текстовых документов (как отображаемых на устройствах, так и распечатанных) по системе текстового распознавания и блокам QR-кодов. При этом, QR коды не просто содержат подписи, но и данные для облегчения распознавания текста, чтобы оно происходило безошибочно, в отличие от «сырого» сканирования текстовых символов.

- Чтение шифрованных документов. Пользователь может читать документы, отображаемые или распечатанные в шифрованном виде как последовательность QR-кодов.

Поскольку предполагается, что высвечиваемые пользователю данные не могут быть видны никому постороннему снаружи очков Ubic, то подсматривание расшифрованного и другого чувствительного контента исключается. Данные в устройстве хранятся в зашифрованном виде в постоянной памяти и удаляются из оперативной памяти по мере использования. Чтобы разблокировать носитель Ubic при помощи мастер-пароля, этот пароль вводят в укромном месте посредством традиционной миниатюрной клавиатуры, после чего устройство можно использовать в публичных местах. В будущем исследователи предполагают заменить эту систему на ввод пароля при помощи отслеживаемых устройством движений глаз, что позволит разблокировать Ubic, не опасаясь подсматривания ввода мастер-пароля со стороны.

Интересным расширением возможности работы с секретными документами, реализованной в Ubic, является контроль уровня допуска. Например, пользователям присваиваются атрибуты: профессор (Prof), работник (Emp) и студент (Stud). Каждый пользователь из своей группы регистрирует секретный ключ skf, такой, что f содержит атрибут mayAccProf, mayAccEmp или mayAccStud. Допустим, что профессор имеет право читать все документы, а работники и студенты только зашифрованные при помощи Emp и Stud соответственно. При этом, сокрытие контента документа и атрибутов приводит к тому, что файл, зашифрованный с атрибутом Prof, не может быть прочитан студентом с ключом и атрибутом skmayAccStud. Помимо невозможности чтения, студент также и не узнает, для кого предназначен шифрованный документ: он может только сказать, что документ закрыт не атрибутом студента, но он не может знать каким именно. При этом и сам профессор напрямую не может узнать атрибут, посредством которого был зашифрован файл, он может лишь расшифровать файл и прочитать его на лету, не зная без дополнительной информации, какие в точности ограничительные атрибуты использовались для шифрования. Дополнение системы атрибутного доступа протоколом предикатного шифрования Katz, Sahai, и Waters позволяет установить ещё более тонкий контроль на уровне доступа отдельных пользователей.

Для реализации криптографических примитивов в разработанных, адаптированных и реализованных авторами протоколах использовался движок на основе Bouncy Castle Crypto API 1.50, Java Pairing-Based Cryptography Library 2.0.0 (JPBC). Для тестовой реализации была выбрана хэш-функция SHA-1, подпись SHA1+RSA-PSS, шифр AES-256-CTR для симметричного шифрования и RSA-OAEP 2048 бит для асимметричного шифрования. Для предикатного шифрования в протоколах иерархического контроля уровней допуска к секретным материалам была использована MNT-кривая с параметром безопасности 112 по рекомендации NIST. Для системы компьютерного распознавания изображений использовалась библиотека OpenCV 2.4.8, библиотека распознавания QR-кодов zxing 1.7.6, а для оптического распознавания текстов — движок Tesseract OCR.

Исследование проводилось при содействии компаний Google, Intel, Федерального министерства образования и исследований Германии, центра информационной безопасности, приватности и подотчётности CISPA.

Работа будет представлена на 19-ом европейском симпозиуме по исследованиям в области компьютерной безопасности ESORIX-2014, который состоится 7-11 сентября во Вроцлавском университете (Польша).

Источник: arXiv.org/Cryptography and Security