24.03 // MoP-2-MoP: приватный мобильный микроблоггинг

Микроблоггинг — популярная форма сетевой социальной активности. Наиболее известной реализацией этой идеи является Twitter. Посредством центрального сервера пользователи могут оперативно обмениваться короткими текстовыми сообщениями. В этом заключается множество проблем. Сообщения передаются открытым текстом, лишая пользователей приватности, анонимности и цензурозащищённости как со стороны сервиса, так и со стороны каналов связи. Кроме того, в некоторых случаях, обмен короткими сообщениями важен для пользователей даже если будет перекрыт доступ не только к сервисам микроблоггинга, но и ко всем каналам связи.

Проблему связи в экстремальных условиях рассмотрела группа немецких исследователей Marius Senftleben, Mihai Bucicoiu1, Erik Tews, Frederik Armknecht, Stefan Katzenbeisser и Ahmad-Reza Sadeghi, представляющих центр совместных исследований в области безопасных вычислений Intel (ICRI-SC), Технический Университет Дармштадт, центр углублённого изучения проблем безопасности (CASED) и Университет Манхейм при частичном спонсировании от министерства труда Румынии. Для решения этой задачи ими был педставлен протокол мобильного приватного микроблогинга MoP-2-MoP.

Исследователи обратили внимание на тот факт, что возможности современных смартфонов в плане оснащения программами и использования каналов связи всё более увеличиваются. Многие смартфоны способны устанавливать локальные NFC-соединения между пользователями и способны поддерживать режим распределённой беспроводной сети.

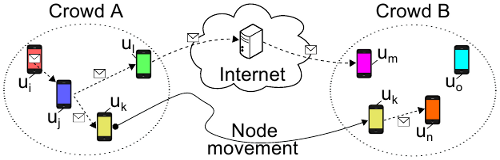

Если вместо централизованного сервиса использовать распределённые сети обмена данными (P2P), то для доставки сообщения с задержками смартфон может выбрать подходящую стратегию использования каналов связи в зависимости от ситуации.

При доступности интернета, пользователь может отправлять сообщение через его узлы. При его отсутствии — через коммуникации ближнего радиуса действия (WiFi, Bluetooth) в толпе близкорасположенных людей. При отсутствии всякой связи — сохранять сообщения до тех пор, пока пользователь не переместится в нужную локацию.

Для этого важно, чтобы все сообщения шифровались для защиты приватности (их может прочесть только целевой адресат или группа), реплицировались для увеличения шансов доставки и защиты от цензуры, а также рэндомизированно перешифровывались для обеспечения неотслеживаемости отправителя.

Рэндомизированное перешифрование играет при этом важную роль. Оно представляет собой возможность перешифровать кем-то ранее защифрованный текст без знания публичного ключа получателя. Авторы предлагают использовать этот блок построения протокола на основе одной из схем Эль-Гамаля. При этом, используются групповые ключи доверия, обмен которыми строится на социальных взаимодействиях.

Более чётко три требования приватного мобильного микроблоггинга сформулированы исследователями таким образом:

Анонимность. Отправитель всегда должен оставаться анонимным, атакующий не должен получить о нём никакой информации. Для обеспечения этого свойства требуется несвязываемость шифрованных сообщений и оппортунистическая синхронизация.

Приватность. Все сообщения, а также факт членства в группе по приёму определённых сообщений должен быть нераскрываемыми для противника. Это достигается определёнными разновидностями анонимности получателя.

Цензурозащищённость. Никакая центральная организация не должна получить возможности подвергать сообщения цензуре в зависимости от их содержания, а распространение сообщений не должно быть остановлено никакими имеющимися техническими средствами.

Противник может действовать на уровне глобальных сетей (Wide Area Network) и локальных коммуникаций через P2P-сети. Подразумевается, что противник не может взламывать криптопримитивы, но обладает следующими возможностями:

- Все WAN находятся под полным пассивным контролем операторов противника. Противник осуществляет мониторинг и логирование всех каналов связи.

- У противника существует и может быть задействован рубильник (kill-switch), отключающий все каналы связи WAN.

- Против локальных P2P-соединений противник может использовать ограниченный арсенал мониторинга, логирования и глушения.

- Узлы P2P нескомпрометированы.

Существует и расширенная модель противника, допускающая наличие некоторой части злонамеренных P2P узлов, которые скомпрометированы противником и выдают ему сведения обо всех соединениях и локальных ключах.

Помимо использования рэндомизированного перешифрования Эль-Гамаля, задействуются также коды аутентификации и целостности сообщений, метки времени, перебор известных групповых открытых ключей для расшифровки пула и пересылки сообщений.

Групповой ключ (как закрытый, так и открытый) является общим для группы, его сборка происходит по частям в результате работы протокола разделения секрета. Пользователь, имеющий больше доверия в группе, получает больше частей для сборки. Аналогично происходит и с групповым HMAC-ключом. К сожалению, широковещательная криптография, с возможностью использовать индивидуальные ключи в группе, не предусмотрена. Поэтому в случае компрометации, групповой ключ должен быть заменён.

Для P2P-синхронизации используются 4 алгоритма в зависимости от размера группы и числа сообщений: лучший выбор, случайный выбор, последовательный выбор по мере заполнения буфера, отправка в первую очередь последних полученных сообщений. В зависимости от выбора линии связи (включая оптические каналы для коротких дистанций) и социального доверия к окружению, синхронизация может осуществляться в ручном, полуавтоматическом или автоматическом режиме.

Серверная синхронизация осуществляется для связи между удалёнными группами. При этом происходит только обмен шифрованными буферами сообщений через сервер, никакой расшифровки и определения членства в группах при этом не производится.

Исследователями проведено моделирование поведения разных групп на площадке 0.16 km2. Выполнен тестовый Java-клиент для платформы Android. Ими отмечено, что из-за перешифровки сообщений приватность групп сохраняется, но возникает побочный канал утечки сведений о членстве в группе по количеству синхронизированных сообщений, что может быть использовано противником, плотно прослушивающим значительную часть группы. Методы перекрытия этого канала утечки оставлены авторами в планах на исследование в последующих работах.

Анонимное множество асимптотически приближается к 100% по мере логистического охвата всех узлов сети. Результата 95% можно достичь за 9 раундов обмена. Вероятность доставки сообщений остаётся на приемлемом уровне при локальном глушении половины всех узлов на каждом раунде.

В модели расширенного противника учитывается компрометация устройств троянами, кейлоггерами с правами суперпользователя, а также методы социальной инженерии (подкуп членов группы и внедрение в неё агентов властей). К сожалению, это приводит не только к чтению всей информации в группе, но и снижению уровня анонимности как в самой группе, так и в соседних группах. Это требует отзыва старого и распространения нового ключа.

Спам-сообщения могут быть отфильтрованы только на уровне расшифровки при получении в группе и промаркированы фильтром, а фальшивые шифртексты, которые не могут быть расшифрованы ни одной группой, эффективно забивают буфер сообщений и позволяют проводить DoS-атаки. Также, как и обычным DoS-атакам, им нелегко противостоять, но существует возможность выявлять и вносить в чёрный список узлы, распространяющие такие сообщения.

Работа исследователей была представлена на конференции по финансовой криптографии и безопасности данных в марте 2014 года.

Источник: Центр совместных исследований в области безопасных вычислений Intel.

См. также: Проект Rangzen обеспечит уклонение от отключения властями каналов связи и электричества.

комментариев: 1079 документов: 58 редакций: 59

комментариев: 11558 документов: 1036 редакций: 4118

комментариев: 1079 документов: 58 редакций: 59

комментариев: 1079 документов: 58 редакций: 59

Бред, зашел только что. Тупо вбил "твиттер Жириновского", ну это лажа полнейшая...https://mobile.twitter.com/Zhirinovskiy

Хотя что уж там.. каждому – свое..

А еще лучше опеннет – часть оглавления новости и ссылка на нее)) и это место, где сидят миллионы людей))

Не по поводу анонимных и децентрализованных проектов – чем больше, тем лучше. Мне просто суть интересна этого всего..

комментариев: 9796 документов: 488 редакций: 5664

Это скорее аналог RSS.

комментариев: 1079 документов: 58 редакций: 59

В общем вывод мой таков – я все-равно не понимаю для чего нужно плодить сущности, ну т.е. сидят люди в ВК – зачем тогда еще сидеть в ФБ? Ну мб там функционал разный, я не знаю, а на счет микроблоггинга – это провал)) Не срача ради, а прояснения для – зашел в твиттер Соловьева, ему же рот не закрыть, да и дядька не глупый (мне плевать какие взгляды у него, просто по факту) – а тут пишет "На садовом пробка", "Доброе утро. Еду на работу", черт это провал..) Я понимаю таких говнопиарщиков, как Тиньков и тд – ему хоть почтовых голубей запуская, лишь бы попиариться, но там помимо таких сидят довольно умные люди, для чего – непонятно)

А по поводу сабжа, ну как SATtva сказал: для донесения некоторой информации в реальном времени до очень широкой аудитории. Сразу на ум приходят митингующие всяко-разные) Ну т.е. для продуктивной передачи информации все-равно использовать нельзя, а на случай наступления криптоанархии – пригодится)

комментариев: 9796 документов: 488 редакций: 5664

CERN, LHC, NASA, NSA, NIST, IACR, Torproject.

Liferea. Он может работать напрямую без посредников, сам проверяя RSS-ленты с ресурсов. Проблема в том, что даже если его трафик пропускать через Tor, список интересующих вас ресурсов будет сильным профилирующим фактором в исходящем трафике.

А сам микроблоггинг не обязательно должен быть таким как твиттер. Можно допустить и больший размер сообщений. Это м.б. что-то типа репортажей, сводок, листовок, координационных листков.

комментариев: 1079 документов: 58 редакций: 59

По поводу микроблоггинга, если возможно допустить больший размер сообщений – да, согласен, тогда полезная штука, в первую очередь своей оперативностью и доступностью с любых устройств, имеющих браузер.

Да вы жжёте! Я тоже так могу. Встречайте твиттеры участников pgpru.com:

https://twitter.com/SATtva

https://twitter.com/unknown

https://twitter.com/ntldr

https://twitter.com/sentaus

https://twitter.com/ressa

комментариев: 1079 документов: 58 редакций: 59

))

А меня зря причислили, я не принес сюда ничего, что принесли участники проекта. Может когда-нибудь, прокачая скиллы – принесу)

комментариев: 11558 документов: 1036 редакций: 4118

Восхищённое внимание толпы – наркотик, с которого очень трудно соскочить.

комментариев: 9796 документов: 488 редакций: 5664