07.10 // Какие файлы здесь были: метод создания отпечатков в логах скрытого сервиса Tor перед его конфискацией

Juan A. Elices (Кафедра компьютерных разработок и электротехники, Университет Нью-Мехико, Альбукерке, США), Fernando Perez-Gonzalez (Кафедра теории сигналов и связи Университета Виго, Испания), Carmela Troncoso (Кафедра электротехники / Отдел компьютерной безопасности и промышленной криптографии Католического Университета Лёвен, Бельгия) озадачились методами исследования конфискованных серверов, которые выступали в роли скрытых сервисов сети Tor.

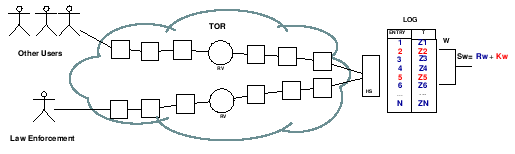

Их идея достаточно проста, сложность состоит лишь в аккуратности реализации. Модель ситуации такова: подозреваемый владелец скрытого сервиса может удалить некоторые файлы со своего сервера, а затем утверждать, что на его сервисе они никогда не размещались. Тогда перед конфискацией сервиса достаточно провести некоторое количество контрольных скачиваний этих файлов, а после изъятия посмотреть логи веб-сервера, чтобы по меткам времени доказать, что эти файлы размещались именно на этом компьютере.

Конечно, из-за задержек в сети Tor и из-за обращения к серверу других пользователей простые логи с временем обращения будут крайне малодоказательными. Требуется активное внесение надёжных меток. Первоначальная реализация авторов была достаточно простой — многократное скачивание файла через определённый интервал фиксированное число раз. Однако, этот способ слишком ресурсоёмкий, ненадёжный и заметный.

Исследователям удалось усовершенствовать метод за счёт более точного определения даты в логах по анализу полей HTTP-ответов сервиса и по статистическому моделированию количества параметров записей других пользователей. Метод создания тайминг-отпечатков в логах может быть оптимизирован так, чтобы давать как можно меньше ложно-положительных срабатываний и одновременно возможностей ухода от детектирования, а также быть как можно менее распознаваемым владельцем скрытого сервиса и делать тайм-метки малопригодными к выборочному удалению со стороны владельца-администратора скрытого сервиса.

Таким образом, восстановление доказательной временной метки возможно даже по минимальным фрагментам лог-файлов веб-сервера, а определить её наличие и доказать остальным факт её существования может лишь тот, кто создал такую метку. Авторами рассчитаны необходимые статистичекие параметры, по которым можно делать заключение о достоверности результата и проведены реалистичные эксперименты, в ходе которых они добились высоких показателей в рамках своей модели.

Интересно отметить, что тривиальным является тот факт, что данный метод с ещё большей эффективностью можно использовать и против обычных веб-ресурсов, ведущих логи работы сервера, но удаляющих размещённый материал.

Работа исследователей будет представлена на международном симпозиуме по вопросам информационной безопасности и следственной деятельности WIFS'11[link1], который пройдёт в Бразилии 29 ноября – 2 декабря 2011 года.

Источник: Кафедра электротехники / Отдел компьютерной безопасности и промышленной криптографии Католического Университета Лёвен, Бельгия[link2]

[link2] http://www.cosic.esat.kuleuven.be/publications/article-2055.pdf