Это старая редакция страницы Библиотека / Статьи / Certified Lies / Protecting Users за 01/04/2010 15:26.

7. Защита пользователей

The major web browsers are currently vulnerable

to the compelled certificate creation attack, and

we do not believe that any of the existing privacy

enhancing browser add-ons can sufficiently protect

users without significantly impacting browser usability. Certainly, none of the existing browser se-

curity add-ons have been designed to address this

specific threat.

Ведущие вэб-браузеры в настоящий момент уязвимы к атаке создания сертификатов по принуждению и мы не верим, что какое-либо из существующих приложений к браузерам, созданное для увеличения приватности, может существенным образом защитить пользователей без того, чтобы значительно затронуть удобство пользования браузером. Несомненно, никакое из существующих приложений безопасности для браузеров не было создано с учётом этой специфической атаки.

this attack upon end-users, we have created Certlock, a lightweight add-on for the Firefox browser.

Our solution employs a Trust-On-First-Use (TOFU)

policy, reinforced with enforcement that the country of origin for certificate issuing does not change

in the future. Specifically, our solution relies upon

caching CA information, that is then used to empower users to leverage country-level information in

order to make common-sense trust evaluations.

В попытках существенно снизить урон от такой атаки для конечных пользователей, мы создали Certlock, лёгкое приложение для браузера Firefox. Наше решение выполняет политику доверия на первом использовании (Trust-On-First-Use — TOFU), укрпелённую тем, что страна, откуда был выпущен сертификат не сменится в будущем. Наше решение особенно полагается на кэширование информации об УЦ, так что это даёт полномочия пользователю на возможность управление информацией на уровне стран в порядке создания отношений доверия, основанных на здравом смысле.

that impacted the design of our solution, discuss

our belief in the potential for users to make wise

country-level trust decisions, and then explore the

technical implementation details of our prototype

add-on.

В этой секции иы покажем контуры наших мотиваций, которые оказали существенное влияние на дизайн нашего решения, обсудим нашу убеждённость в потенциале пользователей для создания разумных отношений доверия на основе стран и затем изучим детали технического исполнения прототипа нашего приложения.

7.1 Design Motivations

7.1 Мотивации для разработки

The compelled certificate creation attack is a classic

example of a low probability, high impact event [32].

The vast ma jority of users are extremely unlikely to

experience it, but for those who do, very bad things

are afoot. As such, it is vital that any defensive

technique have an extremely low false positive rate,

yet be able to get the attention of users when an

attempted SSL session hijacking is detected.

Атака создания сертификатов по принуждению — классический случай маловероятного, наносящего большой урон события [32].

Для подавляющего большинства пользователей крайне маловероятно пережить это, но тем, кто с этим столкнётся, будет по-настоящему плохо. В таком случае важно иметь крайне низкое количество ошибочно позитивных срабатываний, даже путём привлечения внимания пользователей к тому, что была детектирована попытка осуществления перенаправления SSL-сессии.

even exists, and so it is important that any protective system not require configuration, maintenance,

nor introduce any noticeable latency to users' connections. Given the low likelihood of falling victim

to this attack, most rational users will avoid any

protective technology that requires configuration or

slows down their Web browsing [33].

Большинство пользователей скорее всего даже не знают, что такая угроза существует, так что в любой защитной системе важно отсутствие требований конфинурирования, поддержки или внесения значительных задержек в устанавливаемые пользователем сообщения. С учётом крайне низкой вероятности оказаться жертвой такой атаки, большинство рациональных пользователей будут избегать любой защитной технологии, требующей конфигурирования или замедляющей вэб-браузинг [33].

(even moreso if the browser vendors are to add similar functionality to their own products), any protective technology must not sacrifice user privacy for

security. Information regarding users' web browsing habits should not be leaked to any third party,

even if that party is `trusted' or if it is done so

anonymously. The solution must therefore be selfcontained, and capable of protecting the user with-

out contacting any remote servers.

Кроме того, чтобы достичь широкого применения (а теи более того, чтобы даже поставщики браузеров включили схожую функциональность в свои продукты), любая защитная технология не должна приносить в жертву пользовательскую приватность и безопасность. Информация, относящаяся к привычкам пользователя в отношении вэб-браузинга, не должна утекать к какой-либо третьей стороне, даже если такая сторона является "доверяемой" или это делается анонимно. Решение должно быть самодостаточным и способным защищать пользователей ьез контактов с любыми удалёнными серверами.

how SSL functions, what a CA is, the role it performs, nor how many companies are trusted by their

browser to issue certificates. Expecting consumers

to learn about this process, or to spend their time

evaluating the business practices and trustworthiness of these hundreds of firms is hopelessly unrea-

sonable. Nevertheless, the security of the current

system requires each user to make trust decisions

that that they are ill equipped (nor willing) to perform.

Мы полагаем, что большинство пользователей не имеют никакого представления о том, как функционирует SSL, что такое УЦ, какую роль они играют, какому большому количеству компаний, выпускающих сертификаты, они доверяют посредством своего браузера. Ожидание того, что потребители будут изучать этот процесс или тратить свой время на исследование бизнес-практик в отношении доверямости этих сотен фирм безнадёжно нереалистичны. Тем не менее, безопасность существующих систем требует от каждого пользователя сделать выбор для которого они плохо оснащены или вообще неготовы.

trust CAs. Aside from the biggest CAs such as

VeriSign and large telecommunications firms local

to their country,12

Telekom in Germany or Swisscom in Switzerland.

it is unlikely that consumers have

ever heard of the vast ma jority of the hundreds of

companies entrusted by their web browser to issue

certificates. Thus, it is just as unreasonable to expect an American consumer to make a reasonable

trust decision regarding a certificate issued by Polish technology firm Unizeto Technologies as it is to

expect a Japanese consumer to evaluate a certificate

issued by Bermuda based QuoVadis. However, both

of these CAs are trusted by the ma jor browsers, by

default.

Мы также верим, что пользователи доверяют УЦ не напрямую. Кроме крупнейших УЦ, таких как VeriSign и крупнейших телекоммуникационных фирм в странах своих регионов //Например, Verizon в США, Deutsche

Telekom в Германии или Swisscom в Швейцарии//, маловероятно, что пользователи слышали о сотнях компаний, выпускающим сертификаты, которым доверяет их браузер. Так нет оснований ожидать, что американский пользователь будет делать обоснованный выбор в вопросе доверия сертификату, выданному польской технологической фирмой Unizeto Technologies также как и ожидать от японских пользователей, что они будут доверять сертификату, выданному фирмой QuoVadis с бермудских островов. Однако оба этих эти сертификата являются доверяемыми ведущими бразерами по умолчанию.

icon. What happens in the browser to produce that

lock icon, is for all practical purposes magic. We

believe that it is our responsibility as security technologists to make sure that what happens behind

the scenes does in fact protect the average users'

privacy and security.

Пользоавтели просто бросают взгляд на иконку замка. Что происходит внутри браузера, из-за чего возникает эта икона для большинства остаётся практически магией. Мы полагаем, что наши обязанности как технологов безопасности состоят в том, чтобы дать уверенность, что то, что происходит за кулисами на самом деле обеспечивает приватность и безопасность рядового пользователя.

clueless — merely that browsers currently provide

them with little to no useful contextual information

without which such complex decisions are extremely

difficult.

Это не говорит, что мы якобы думаем, что пользователи невежественны — просто существующие браузеры дают им мало пригодной к использованию контекстуальной информации без которой комплексные решения такого рода являются экстремально трудными.

7.2 Country-Based Trust

7.2 Доверие по странам

We believe that many consumers are quite capable

of making basic trust decisions based on countrylevel information.13

seems to suggest that not all consumers are equipped to evaluate trust based on country information.

Мы верим, что большинство пользователей вполне способны выработать основные связи доверия на основании доверия по странам . Однако, количество жертв мошенничества в Америке, которые поддаются уловкам послать деньги жуликам в Нигерию, показывает, что не все пользователи готовы к выработке доверия на основании страны.

That is, a US consumer whose

banking sessions are normally encrypted by a server

presenting a certificates signed by a US based CA

might become suspicious if told that her US based

bank is now using a certificate signed by a Tunisian,

Latvian or Serbian CA.

То есть, американский потребитель, банковские сессии которого в норме зашифрованы сервером, представляющим сертификаты, подписанные УЦ, относящимсяк США может отнестись с подозрением, если ему будет сообшено, что его американский банк теперь использует сертификат, подписанный УЦ из Тайваня, Латвии или Сербии.

to study the detailed business policies of the foreign

CA, she can instead rely on common sense, and ask

herself why her Iowa based bank is suddenly doing business in Eastern Europe. In order to empower users to make such country-level evaluations

of trust, CertLock leverages the wealth of historical

browsing data kept by the browser.

Чтобы сделать оценку доверия такого рода, ему не нужно изучать детальным образом бизнес-политики зарубежных УЦ, вместо этого он может полагаться на здравый смысл и спросить себя, почему его банк из Айовы занимается бизнесом из Восточной Европы. В порядке решения пользователем вопросов о принятии оценок такого рода, основанных на доверии по странам, CertLock использует большое колическтво данных, накопленных в ходе предыдущего посещения с помощью браузера.

good reason to avoid trusting foreign governments

(or foreign companies) to protect their private data.

Отдельные лица, живующие в странах, законы которых защищают их приватность от необоснованного вторжения имеют хорошие причины для того, чтобы избегать доверия к зарубежным властям (или зарубежным компаниям) в вопросах защиты приватности своих данных.

This is because individuals often receive the greatest legal protection from their own governments, and

little to none from other countries. For example, US

law strictly regulates the ability of the US government to collect information on US persons. However, the government can freely spy on foreigners

around the world, as long as the surveillance is performed outside the US. Thus, Canadians, Swedes

and Russians located outside the United States have

absolutely no reason to trust the US government to

protect their privacy.

Так получается, потому что отдельные люди часто получают наивысшую защиту закона со стороны собственных властей и мало или никакой защиты от других стран. Например, законы США строго регулируют возможности американских властей по сбору информации об американских гражданах. Однако власти могут свободно шпионить за иностранцами по всему миру до тех пор, пока прослушивание ведётся из-за пределов США. Так, канадцам, шведам или русским, находящимся за пределами территории США нет никаких причин доверять американскому правительству в защите своей приватности.

(or state controlled) CA. Thus, for example, users

in China told that their encrypted session to Google

Mail is suddenly using a certificate provided by a

Chinese CA are quite likely to realize that something is wrong.

Также, отдельные лица, находящиеся в странах с реперессивными правительствами, хотели бы знать, когда их коммуникации с серверами, находящимися в зарубежных демократиях вдруг неожиданно устанавливаются посредством местных (и контролируемых государством) УЦ. Так например, пользователи в Китае говорят, что их шифрованные сессии с Google Mail неожиданно используют сертификаты, предоставляемые китайским УЦ, что вероятно делается для чего-нибудь нехорошего.

7.3 Avoiding False Positives

7.3 Избежание ложных срабатываний

A simplistic defensive add-on aimed at protecting

users from compelled certificate creation attacks

could simply cache all certificates encountered during browsing sessions, and then warn the user any

time they encounter a certificate that has changed.

In fact, such an add-on already exists [34].

likely to suffer from an extremely high false positive rate. Each time a website legitimately changes

its certificate, the browser displays a warning that

will needlessly scare and soon desensitize users.

There are many legitimate scenarios where certificates change. For example: Old certificates expire;

certificates are abandoned and or revoked after a

data breach that exposed the server private key; and

many large enterprises that have multiple SSL accelerator appliances serving content for the same do-

main use a different certificate for each device [35].

cate issued by the same CA that issued its previous

certificate, there is no reason to warn the user. This

approach enables us to significantly reduce the false

positive rate, while having little impact on our ability to protect users from a variety of threats.

users if a website switches CAs within the same

country. As our threat model is focused on a government adversary with the power to compel any

domestic CA into issuing certificates at will, CAs

within a country can essentially be seen as equals.

That is, a government agency able to compel a new

CA into issuing a certificate could just as easily compel the original CA into issuing a new certificate for

the same site. Since we have already opted to not

warn users in that scenario (described above), there

is no need to warn users in the event of a samecountry CA change.

7.4 Implementation Details

Our Certlock solution is currently implemented as

an add-on to the Firefox browser.

for all visited websites. We have simply modified

the browser to cause it to retain slightly more information. Thus, for each new SSL protected website

that the user visits, a Certlock enabled browser also

caches the following additional certificate information:

The country of the issuing CA.

The name of the CA.

The country of the website.

The name of the website.

The entire chain of trust up to the root CA.

| A hash of the certificate. |

| The country of the issuing CA. |

| The name of the CA. |

| The country of the website. |

| The name of the website. |

| The entire chain of trust up to the root CA. |

Certlock first calculates the hash of the site's certificate and compares it to the stored hash from previous visits. If it hasn't changed, the page is loaded

without warning. If the certificate has changed, the

CAs that issued the old and new certificates are

compared. If the CAs are the same, or from the

same country, the page is loaded without any warning. If, on the other hand, the CAs' countries differ,

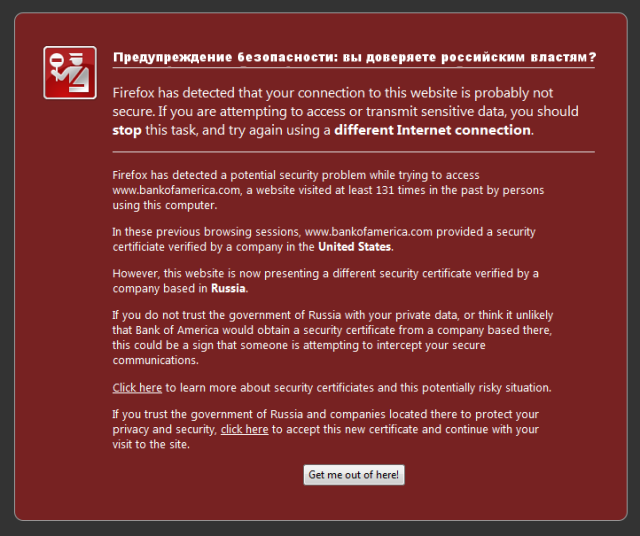

then the user will see a warning (See Figure 3).

However, there are a few subtle areas where some

complexity is required.

both regular site certificates as well as intermediate CA certificates, any evaluation of a changed site

certificate must consider the type of CA that issued

it.

the trustworthiness of any of the root CAs that they

include, we believe it is reasonable to assume that

the browser vendors do at least verify the country

information listed in each of their root CAs. Therefore, we are able to trust this information as we evaluate changed certificates.

must also determine the type of CA that issued the

new certificate. If the new certificate was issued by

a root CA, then Certlock can easily compare the

country of the old certificate's CA to the country

of the new root CA. However, if the new certificate

was issued by an intermediate CA, then we have

Figure 3: The warning displayed to users of Certlock.

no way of verifying that the issuing CA's country

information is accurate.

CA certificate that falsely listed the country of the

intermediate CA as the United States. This rogue

intermediate CA would then be used to issue site

certificates for subsequent surveillance activities. In

this hypothetical scenario, let us imagine that the

rogue CA issued a certificate for Bank Of America, whose actual certificate was issued by VeriSign

in the United States. Were CertLock to simply

evaluate the issuing CA's country of the previously

seen Bank of America certificate, and compare it

to the issuing country of the rogue intermediate CA

(falsely listed as the United States), CertLock would

not detect the hijacking attempt. In order to detect

such rogue intermediate CAs, a more thorough comparison must be conducted.

issued by an intermediate CA, Certlock follows the

chain of trust up to the root CA, noting the country of every CA along the path. If any one of these

intermediate CAs (or the root CA itself ) has a different country than the CA that issued the original

certificate, then the user is warned.

Назад | Оглавление | Дальше