Это старая редакция страницы Новости / 2014 / Простой Способ Создания Неотслеживаемых Коммуникаций за 11/06/2014 15:23.

11.06 // Простой способ создания неотслеживаемых коммуникаций

Многие пользователи интернета думали о том, как организовать для себя неотслеживаемый канал связи. При этом приходит в голову два решения: стеганография и сети анонимной связи.

У обоих решений есть свои недостатки. Стеганографический канал обладает малой пропускной способностью, а регулярно подбирать контент сообщений, так, чтобы он не вызывал подозрение у наблюдателя — сложно. Канал анонимной связи требует от пользователей поиска и/или установки и поддержки собственных сервисов (например скрытых сервисов в сети Tor) и согласования параметров — по каким адресам искать друг друга.

Однако, многим приходило в голову как-то пытаться сочетать оба подхода, чтобы компенсировать их недостатки: по одному каналу в интернете договариваться о связи, а по другому — осуществлять передачу данных.

Исследователи Филип Беато (Кафедра электротехники, исследовательская группа по компьютерной безопасности и промышленной криптографии, кафедра перспектив здравоохранения iMind католического университета Лёвен, Бельгия), Эмилиано де Кристофаро (Университетский колледж Лондона, кафедра компьютерных наук) и Каспер Рассмусен (Оксфордский Университет, кафедра компьютерных наук) также не остались в стороне от этой темы, опубликовав работу "Undetectable Communication: The Online Social Networks Case".

Вместо использования полновесной стеганографии, они предложили и формально описали концепции низкоэнтропийной стеганографии, целью которой является передача небольшого количества энтропии через обычный текст с целью вычисления сеансовых ключей и вычисления адресов для секретной связи. А уже по этим адресам можно получить сколь-угодно большие сообщения, используя сети анонимной связи.

К достоинствам метода относится то, что сторонам достаточно иметь лишь совместный долговременный симметричный ключ k. Больше никаких параметров в быстроменяющемся мире интернета им согласовывать не потребуется. Сообщения для согласования связи могут иметь произвольную форму: этом может быть любая фраза, из которой достаточно получить уникальный хэш.

Итак, Алиса и Боб знают k. Алиса вычисляет из него ключ шифрования kENC = H (k ║ 0) путём хэширования с нулём и ключ аутентификации kMAC = H (k ║ 1) путём хэширования с единицей. В дальнейшем, для простоты оба ключа будут обозначаться как k и различаться в формулах по смыслу операций: аутентификации или шифрования.

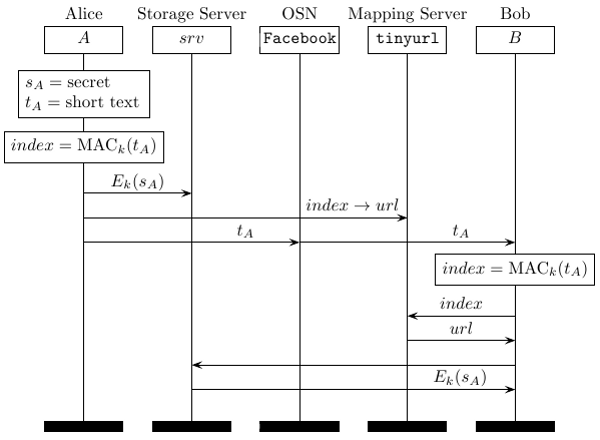

Алиса публикует на открытом ресурсе (например, в странице своей социальной сети) произвольное сообщение tA, скорее всего представляющее собой короткий текст. Никакой специальной формы сообщению при этом придавать не обязательно. Алиса вычисляет index = MACk (tA) — псевдослучайный адрес связи. Этот адрес связи она может использовать для создания логина на файлообменном сервисе или скрытом сервисе Tor. А для сопоставления этого адреса какому-либо реальному адресу, она анонимно (через Tor) размещает ссылку на него в сервисе отображения адресов (таком как tinyurl). Затем Алиса шифрует секретное сообщение SA посредством EK (SA) и размещает его на ранее вычисленном адресе.

Только Боб, зная ключ k может проделать такие же вычисления, как и Алиса, найти адрес размещения её скрытого сообщения и расшифровать его.

Используя такой простой протокол можно даже из одного сеанса связи вычислить массу производных ключей, которые использовать для согласования адресов, логинов, паролей для входа в сервисы и расшифровки данных. Если пользователи создают эти адреса через анонимные сети, то между ними и создаваемыми адресами не существует никакой связи. А если адреса находятся на подконтрольном им скрытом сервисе Tor, то после использования они могут уничтожать эти адреса.

Исследователи создали тестовую реализацию простейшей версии такого протокола, способного работать в виде JavaScript-плагина к браузеру для сетей Facebook, Twitter и Google+.

Данная публикация будет представлена на 12-ой международной конференции по приватности, безопасности и доверию PST2014 в Торонто, Канада, 23-24 июля 2014 года на базе кафедры компьютерных наук университета Райерсона при технической поддержке комьютерного сообщества Института инженеров электротехники и электроники.

Источник: ![]() Университетский колледж Лондона, кафедра компьютерных наук, группа информационной безопасности

Университетский колледж Лондона, кафедра компьютерных наук, группа информационной безопасности